Certains parlent de la plus grande vulnérabilité cyber de l'histoire, pour Guillaume Poupard, le big boss de la cybersécurité en France, ça ne sera plus qu'une "faille résiduelle" dans un mois. Le Log4shell fait trembler tous les services IT et les éditeurs de logiciels de la planète.

Soit beaucoup, beaucoup de personnes qui tremblent. On m'annonce d'ailleurs à l'oreillette qu'un séisme de magnitude 9 aurait touché la planète cyber plus tard dans la semaine...

Le Log4J, qu'est-ce que c'est ?

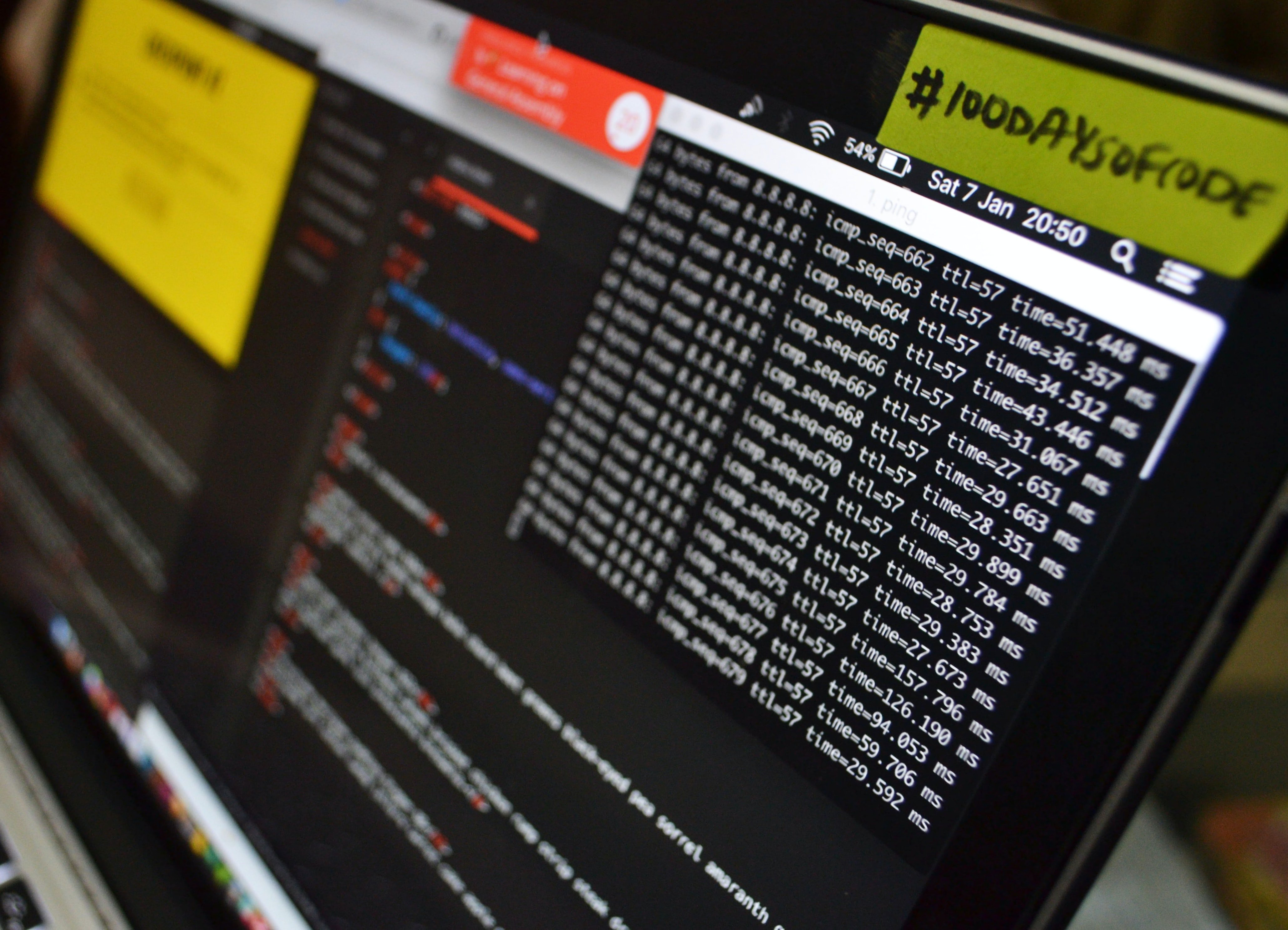

Là, on parle technique. Lorsque vous administrez un réseau informatique ou un logiciel, vous avez besoin de suivre son activité : les connexions de ses utilisateurs, les vulnérabilités remontées par les antivirus, EDR, et autres logiciels de sécurité. Et pour suivre ça, on utilise des "logs" : à chaque action donnée un protocole inscrit une ligne sur un serveur (c'est simplifié mais en gros c'est ça).

Mais le Log4Shell c'est quoi ? Le Log4Shell est le nom de la vulnérabilité découverte sur le Log4J. Log4J, c’est une ligne de code qui regroupe en une seule ligne de tout un protocole de log. C'est un peu comme un raccourci générique qui permet de configurer un log. Pas besoin de tout coder. Il est administré par une fondation qui le distribue : Apache Software Foundation.

Pourquoi c'est dangereux ?

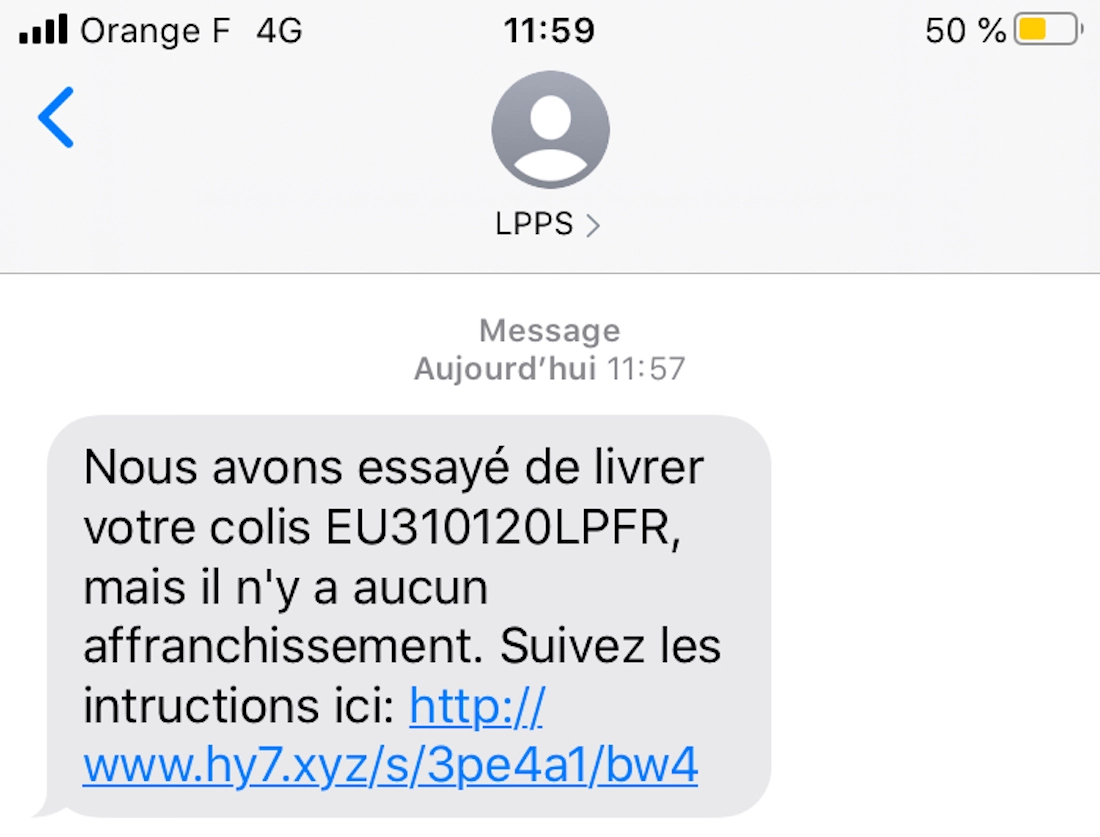

Une vulnérabilité sur le Log4J a été remontée à la fondation par les équipes d'Alibaba. N'importe qui pouvait ajouter un lien dans la ligne de code pour qu'un protocole s'active sans que personne ne rende compte. Autrement dit, un hacker pouvait insérer une ligne de code qui exécute du code non autorisé sur un serveur au moment où le Log4J enregistre un log.

Une vulnérabilité très facile à exploiter pour des personnes malveillantes qui voudraient par exemple prendre le contrôle d'un serveur.

« C’est vraiment très gros parce que la faille est super facile à exploiter pour quelqu’un avec un peu d’expérience en code Java, et que ça concerne un outil installé sur énormément de machines, le tout avec une information qui est tombée un week-end », souligne Mathis Hammel, spécialiste cybersécurité chez Capgemini.

Toutes les équipes IT sont sur le pont ?

Toutes les organisations qui utilisent le Log4J sont donc touchées : les serveurs des entreprises, les éditeurs de logiciel, etc. Et ça représente beaucoup de monde puisqu'il est utilisé massivement ! Heureusement, l'Apache Software Foundation a sorti une mise à jour du protocole résolvant la faille !

Le problème c'est que les équipes de sécurité informatiques doivent s'assurer que celle-ci est compatible avec leurs protocoles. Elles n'avaient pas besoin de ça à 2 semaines des vacances de Noël. Les équipes sécu devraient passer de bonnes fêtes...

Des exemples de piratage ?

Cette vulnérabilité peut permettre de prendre le contrôle d'un serveur. Bleeping Computer a déjà fait son analyse et comme pour le Cloud Google, la principale utilisation des serveurs piratés est : le "mining" de cryptomonnaies. On vous expliquait les principales raisons du piratage des Clouds dans cet article 👉https://cyrius.co/blog/pirater-cloud-google-cryptomonnaies.

Ce que dit l'ANSSI ?

Pour Guillaume Poupard, le chef de file de l'Agence Nationale de Sécurité des Système d'Information, cette faille est grave et elle sera malheureusement largement exploitée. Elle met une forte tension sur les équipes qui n'avaient pas besoin de ça : "Dans 5 ans on continuera en audit à trouver des systèmes non patchés" mais ce ne représentera qu'une faille résiduelle d'ici un mois lorsque tout le monde se sera mis à niveau. Le process est long mais relativement simple !

La principale crainte liée à cette vulnérabilité est quelle ait été exploitée depuis plus longtemps qu'on en connaisse l'existence. Reste à savoir l'étendue de ces dégâts ! Courage à tous ceux qui sont sur le pont en ce moment pour résoudre ce problème en plus.