Cet article est le compte-rendu du webinar que nous avons réalisé avec Ayoub El Aassal, Cybersecurity Director chez Qonto.

Qonto est le leader européen de la gestion financière des entreprises. L'entreprise a levé +600M€, et compte aujourd'hui 350 000 clients et +1400 collaborateurs répartis sur 5 pays.

L’hypercroissance de Qonto s’accompagne de nombreux pièges à résoudre pour son équipe sécurité. Dans ce sens, Ayoub El Aassal, Cybersecurity Director, est venu nous faire un retour d’expérience sur les actions qu’il a mis en place depuis qu’il a rejoint l’entreprise en 2020.

Nous avons pu l'interviewer dans le cadre d'un retour d'expérience interactif, dans lequel il nous a partagé de nombreux conseils. Pour participer au prochain évènement, n'hésitez pas à faire un tour sur notre page d'évènements.

Bonne lecture !

Quel est le contexte sécurité de Qonto ?

Avec son rythme de croissance rapide, Qonto, malgré sa grande taille, est toujours à ce qu'on pourrait appeler "le jour 1" en matière de sécurité. La transition économique de la startup a coïncidé avec une transformation de son approche de la sécurité, notamment lorsqu'elle a atteint le seuil du Product-Market Fit (PMF) en 2020.

C'est à ce moment-là qu’Ayoub a rejoint l'entreprise, avec pour mission de structurer et de renforcer la sécurité. Le principal défi pour Qonto consiste désormais à maintenir son rythme d'expansion tout en assurant la sécurité de ses opérations, une nécessité pour pouvoir évoluer de manière durable.

Un des défis cruciaux qu'Ayoub et son équipe doivent relever est la gestion du changement. Dans un environnement en constante évolution, chaque nouvelle fonctionnalité doit être analysée par l'équipe de sécurité.

Cependant, en suivant les normes rigoureuses telles que celles de l'ISO, ce processus peut devenir laborieux et entraver la capacité de l'entreprise à évoluer rapidement. La question qui se pose alors est : comment Qonto peut-elle maîtriser ce sujet tout en conservant son agilité ?

Quels sont les 3 piliers d'une bonne sécurité ?

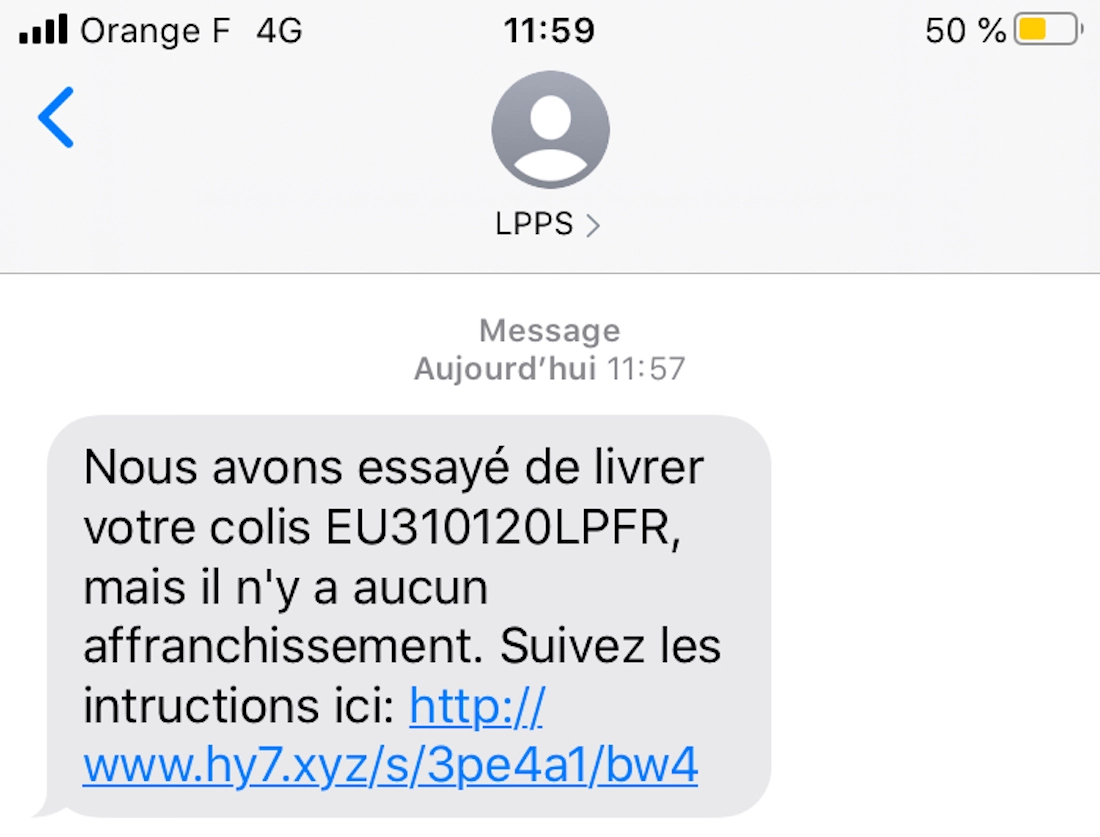

Premièrement, la sécurité doit être pragmatique et transparente. Tout le monde dans l'entreprise doit comprendre le modèle de menace. Ils ne sont pas là pour lutter contre la NSA, mais pour se prémunir contre des fraudeurs qui pourraient essayer de tromper leurs clients.

Ensuite, la sécurité doit être par défaut. Ayoub explique qu'il est impossible pour l'équipe de sécurité de tout contrôler. Il est essentiel de mettre en place des mesures qui empêchent un employé de mettre en danger l'entreprise. Par exemple, ils ont mis en place des critères de sécurité que chaque application doit respecter avant d'être déployée. Cela permet aux équipes d'avoir de l'autonomie tout en respectant un standard de sécurité commun.

Enfin, il faut admettre que la sécurité est faillible. Ils partent du principe que toute protection peut être compromise. Il ne s'agit pas d'atteindre une sécurité parfaite pour chaque fonctionnalité, mais plutôt de créer un système holistique où les mesures de sécurité se complètent les unes les autres.

Quelle est la qualité principale d'une équipe sécurité ?

Il faut avoir une excellente modélisation de la menace. Savoir anticiper et comprendre par où les attaquants vont potentiellement passer est crucial.

Cela implique de retracer le chemin que pourrait emprunter un attaquant et d'attribuer des probabilités à chaque scénario envisageable. Cette stratégie permet de prioriser efficacement les projets en fonction de leur importance et de leur urgence.

Ayoub illustre son propos avec un exemple précis : si l'on souhaite se prémunir des "script kiddies" (hackers amateurs qui se servent de programmes et de scripts préfabriqués pour lancer des attaques), il est indispensable de comprendre leur mode de fonctionnement. Une bonne équipe sécurité est celle qui parvient à se mettre dans la peau de l'adversaire pour mieux anticiper ses actions.

"Par où vont passer les attaquants ? Il faut retracer le chemin et attribuer des probabilités à chaque scénario pour être capable de prioriser les projets".

Quelle est la fréquence idéale pour effectuer une modélisation des menaces ?

Ce processus devrait se dérouler théoriquement chaque jour, mais en pratique, cela s'effectue chaque semaine. La modélisation des menaces est représentée sous forme de graphe.

Sur le côté gauche, on retrouve la modélisation des attaquants. Sur le côté droit, les actifs sensibles de l'entreprise. Entre les deux, un graphe matérialise les différents chemins que les attaquants pourraient emprunter pour accéder aux données sensibles.

L'enjeu majeur ici, ce n'est pas tant de prioriser les vulnérabilités, mais plutôt les chemins d'exploitation. Cette approche permet de se concentrer sur les moyens potentiels d'attaque, et ainsi, de mettre en place des stratégies de défense adaptées.

Quel outil utiliser pour la modélisation de la menace ?

Ayoub n'en a pas trouvé qui soit parfaitement adaptée à ses besoins. Les listes Excel, par exemple, ne sont pas optimales car elles ne reflètent pas la façon dont un attaquant pense et agit, qui est plutôt structurée comme un arbre de décisions et non une liste linéaire.

Pour pallier ce manque, son équipe a créé un graphe dans Neo4j, un système de gestion de base de données graphique. Toutefois, pour identifier les actifs sensibles, ils se basent sur la méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité), un standard français pour la gestion des risques.

Comment définir une approche holistique en sécurité ?

Il faut comprendre qu'une entreprise est une entité dynamique, et par conséquent, les chemins de menace évoluent en permanence.

Prenons l'exemple du marketing : chaque annonce publique peut attirer de nouveaux types d'attaquants, obligeant à refaire l'analyse de risque. C'est pourquoi il est essentiel d'adopter un principe de responsabilité illimitée (d'après l'ouvrage de Fred Kofman, Conscious Business). Autrement dit, le rôle d'un responsable de la sécurité n'est pas seulement de sécuriser l'entreprise, mais aussi de garantir que celle-ci puisse mener à bien sa mission.

Cela suppose d'aller au-delà d'une approche purement sécuritaire pour aider les autres fonctions à réaliser plus rapidement leurs tâches et à relever leurs défis de manière innovante.

"Mon job n’est pas de sécuriser l’entreprise, mais de faire en sorte qu’elle effectue sa mission. L’approche à la “Je vais tout bloquer, plus personne ne pourra rien faire mais tout sera sécurisé”, ça ne sert à rien.”

Prenons par exemple le scan automatique des factures sur l’application Qonto, qui peut soulever des problèmes d'authentification forte. Cette situation pourrait empêcher les développeurs de déployer la fonctionnalité ou les utilisateurs de l'utiliser en raison des contraintes imposées.

Pour résoudre ce problème, l'équipe de sécurité a rendu la sécurité transparente sur cette fonctionnalité. Résultat : certains clients se sont plaints parce qu'ils pensaient qu'elle n'était pas assez sécurisée !

Le refus d'une fonctionnalité n'est pas une réussite, mais un échec. L'approche holistique en sécurité implique donc de prendre en compte tous les aspects de l'entreprise et de ses activités, plutôt que de se concentrer uniquement sur la sécurité.

Quelles sont les métriques de succès de l’équipe sécurité ?

Avant tout, Ayoub souligne qu'il faut accepter qu'un attaquant puisse parvenir à ses fins. Une fois cette réalité acceptée, les métriques deviennent alors une question de modélisation des vecteurs d'attaque : combien de chemins sont exploitables par un attaquant ? Et surtout, est-ce que ce nombre diminue au fil du temps ?

Ces indicateurs permettent à l'équipe de sécurité de Qonto de mesurer efficacement l'évolution de la sécurité et la robustesse de leurs systèmes face aux menaces potentielles.

Comment rester à jour sur les nouveaux vecteurs d’attaque ?

Ayoub affirme que cela nécessite beaucoup de veille et de lecture. Les professionnels de la sécurité sont souvent des passionnés qui, par leur propre initiative, suivent l'évolution du secteur.

Une des méthodes clés pour rester à jour consiste à étudier les attaques connues et médiatisées, et de se demander si elles pourraient être reproduites dans leur propre environnement. Les exemples récents d'Uber, Rockstar et Twitter sont autant de leçons à tirer pour anticiper et se prémunir contre d'éventuelles attaques similaires.

Comment se positionner entre business enabler et respect des standards de sécurité ?

Un standard doit être considéré comme un objectif à atteindre plutôt qu'une simple liste de cases à cocher. Les standards peuvent aussi évoluer ; ils couvrent environ 90% des cas, mais il y a toujours des exceptions.

Pour gérer ces situations, chez Qonto, un membre de l'équipe de sécurité est dédié à temps plein à cette tâche, le "run". Cette personne a pour mission d'aider à débloquer la situation et à faire évoluer le standard.

C'est d'ailleurs une métrique que l'équipe suit : un développeur ne doit pas être bloqué plus d'une demi-journée, le délai idéal pour résoudre une situation étant de 10 minutes maximum.

Comment passer du stade 0 de la documentation à 90% des use-cases couverts ?

Il faut bien commencer quelque part. Par exemple, si l'on décide de mettre en place une solution de gestion des secrets, l'approche serait de commencer par un projet pilote et d'itérer à partir de là, en favorisant une boucle de retour d'information la plus courte possible.

Il est essentiel que l'équipe de sécurité ait la capacité de changer les choses et ne dépende pas des autres équipes. Si on attend que ces dernières priorisent les sujets de sécurité, cela risque de ne jamais se produire.

Habituellement, c'est l'équipe de sécurité qui, après avoir évalué la modélisation de la menace, décide qu'un projet est prioritaire. Elle peut alors soit le mettre en œuvre elle-même, soit collaborer avec d'autres équipes pour trouver le meilleur moyen de le réaliser.

L'équipe de sécurité ne doit absolument pas être isolée et travailler dans son coin ; elle doit connaître tous les enjeux commerciaux de chaque application et avoir une connaissance métier très avancée.

C’est toujours le même schéma : d’abord l’équipe sécurité décide que tel projet est prioritaire au vu de la modélisation de la menace, ensuite elle implémente ce projet ou collabore avec les autres équipes pour trouver la meilleure manière de le mettre à exécution.

Comment garantir l’homogénéité de la culture cyber au sein des collaborateurs ?

Comme le dit Ayoub, “c’est très compliqué”. Le but idéal serait d'aligner tout le monde, en particulier la direction (qui décide du budget), sur le niveau de menace et la modélisation des risques.

Cela signifie que les efforts de sensibilisation devraient viser à donner à chacun les moyens de comprendre le niveau de menace réel. Il s'agit de mettre en évidence les risques actifs et de donner à chacun les bons outils pour communiquer et aider l'équipe de sécurité.

Cependant, il est important de noter qu'on n'attend pas des collaborateurs qu'ils arrêtent les attaquants. Cette harmonisation passe principalement par beaucoup de communication, comme par exemple, l'organisation de sessions de sécurité lors de l'intégration de nouveaux collaborateurs.

“J’aimerais que tout le monde soit aligné sur le niveau de menace et la modélisation des risques, surtout le top management”.

Comment mesurer que la communication est bien menée ?

On peut observer et détecter certains comportements qui ne devraient pas se produire. Par exemple, si une application non authentifiée est déployée sur le réseau, cela peut être un indicateur que l'employé qui l'a déployée n'est pas suffisamment sensibilisé au modèle de menace.

En somme, l'objectif est de détecter les comportements qui s'écartent du standard établi. Cette mesure permet de vérifier si la communication autour des enjeux de sécurité est bien assimilée et mise en pratique par les collaborateurs.

En conclusion ?

Pour conclure, Ayoub insiste sur l'importance de se poser régulièrement deux questions fondamentales :

- "Est-ce qu’on travaille sur le bon sujet ?"

- "Est-ce qu’on avance assez vite ?"

La réponse à ces interrogations repose sur une bonne analyse de risque, c'est-à-dire, une modélisation précise et actualisée de la menace. Selon lui, c'est là que réside le rôle essentiel de l'équipe sécurité.

Elle ne se contente pas d'établir des standards et de mettre en place des barrières, mais elle guide et accompagne l'ensemble de l'organisation dans sa prise de conscience et sa gestion des risques en matière de cybersécurité.

Le rêve ultime d'Ayoub ?

L'implémentation d'un système de détection si perfectionné et si fin qu'il pourrait déclencher des alertes sur n'importe quel scénario d'attaque public. Ayoub imagine un environnement où les alertes sont si bien configurées qu’il est au courant d’une intrusion sous quelques minutes. Il reste du travail !